Intro : Bagaimana cara mengeksploitasi akses backdoor dan sheel setelah di tanam ? bagaimana cara membobol database lewat shell tersebut ???? leTs share and learn !!!

Hari ini saya mau update blog lagi meski tulisanya agak kurang bagus, gak apa-apa uyah ^_^

Mohon apabila mengambil isi artikel ini ada baiknya menyertakan link sumber ya, sukur-sukur kalo ijin dulu lewat komentar, biar saya ndak males nulis lagi karena kecewa di jiplak terus sama blogger-blogger yang ndak kreatif.

Notes :

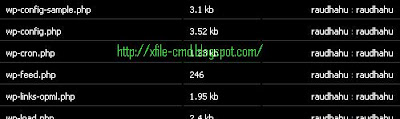

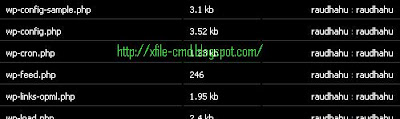

Sebagai contoh saya akan pakai shell yang telah saya tanam di situs http://raudhah2u.com/ ( situs malaysia yang "SENSOR" :p gak takut ah !!!!) Berikut gambarnya :

dari sana kelihatan klo website itu memakai CMS wordpress, bisa dilihat dari nama folder "wp-admin" dan seterusnya. langkah selanjutnya adalah mencari file connect_db atau sejenis program php yang berfungsi menyambungkan antara konten website dengan server database, di dalam file itu tersimpan baris-baris kode berisi username database, password database dan host server database. untuk wordpress biasanya nama file nya adalah "wp-config.php"

untuk CMS lain biasanya bernama configuration.php atau connect.php atau sqlconnect.php atau query.php sak menak e yang buat program makane cari sendiri.

Hari ini saya mau update blog lagi meski tulisanya agak kurang bagus, gak apa-apa uyah ^_^

Mohon apabila mengambil isi artikel ini ada baiknya menyertakan link sumber ya, sukur-sukur kalo ijin dulu lewat komentar, biar saya ndak males nulis lagi karena kecewa di jiplak terus sama blogger-blogger yang ndak kreatif.

Notes :

- Mau update blog lagi gara-gara mas Nanang Mon dan mas yazid yang kasih support

- Artikel tentang SQL injection, backdooring dan XSS attack yang saya postingkan selanjutnya adalah sarana pembantu untuk para pembaca buku saya, tindak lanjutnya setelah berhasil inject, berhasil backdooring, berhasil deface, trus gimana ? ngembangin ilmu nya bisa nambah wawasan n ndak asal depas-depes nulis hacked by my stupid name bla-bla-bla

- Lagi mut nulis aja.

Sebagai contoh saya akan pakai shell yang telah saya tanam di situs http://raudhah2u.com/ ( situs malaysia yang "SENSOR" :p gak takut ah !!!!) Berikut gambarnya :

dari sana kelihatan klo website itu memakai CMS wordpress, bisa dilihat dari nama folder "wp-admin" dan seterusnya. langkah selanjutnya adalah mencari file connect_db atau sejenis program php yang berfungsi menyambungkan antara konten website dengan server database, di dalam file itu tersimpan baris-baris kode berisi username database, password database dan host server database. untuk wordpress biasanya nama file nya adalah "wp-config.php"

untuk CMS lain biasanya bernama configuration.php atau connect.php atau sqlconnect.php atau query.php sak menak e yang buat program makane cari sendiri.

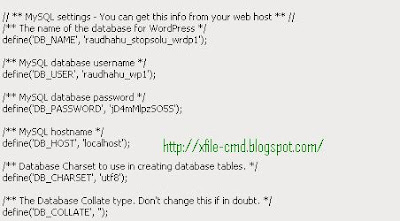

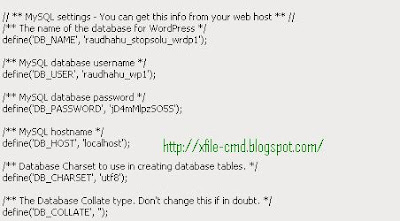

Berikutnya adalah membongkar isi file wp-config.php, di sana kamu, dia atau mereka ( wasemb koyok lagu ) akan menemukan isi kode semacam ini :

melek yang lebar yah, ada username, password dan db_host kan ?????? masih jelas kan ? ndak kero atau picak kan ? alhamdulillah!!!!

melek yang lebar yah, ada username, password dan db_host kan ?????? masih jelas kan ? ndak kero atau picak kan ? alhamdulillah!!!!

Setelah mengetahui nama database, nama user, password user dan host server kita masuk ke server database yuk ? untuk shell b374k mini yang saya pake ada menu mysql kayak gini :

diapain menu itu mas ? di telen !!!!!!!

diapain menu itu mas ? di telen !!!!!!!

setelah masuk ke menu mysql silahkan anda sekalian kopas username, password dan host server database yang ada di wp-config.php tadi

nah itulah daftar nama-nama tabel yang ada di dalam database nya, biasanya nih kalo web berplatform wordpress bakalan make nama tabel wp-users kita bukak yuk ??? ( gimana caranya ? singkap aja rok nya kok repot wasemb !!!! )

nah nama user dan password adminya udah muncul yaitu

username : raudhah

password : $P$BjiUOGgwP4c2eoKmk0o9dxwDMMIq.90

nah itulah daftar nama-nama tabel yang ada di dalam database nya, biasanya nih kalo web berplatform wordpress bakalan make nama tabel wp-users kita bukak yuk ??? ( gimana caranya ? singkap aja rok nya kok repot wasemb !!!! )

nah nama user dan password adminya udah muncul yaitu

username : raudhah

password : $P$BjiUOGgwP4c2eoKmk0o9dxwDMMIq.90

Mas passwordnya cara ngecrack gimana ? waduh itu wordpress password hash yang agak susah di crack, daripada sibuk ngecrack mending kita update database aja deh , intinya ganti password admin dengan password kita sendiri lah, make parameter SQL, ndah untuk password nya kalian boleh make ini :

$P$ByVyYSHmNAMEFjDtJT30IrRN5uh/Cg1 : goldstar

Masukan parameter sql kedalam kotak seperti berikut :

UPDATE (wp_users) SET user_pass ="$P$ByVyYSHmNAMEFjDtJT30IrRN5uh/Cg1" WHERE ID = (1)

ingat : Pastikan kalian tau dulu nama username dan ID nya berapa, jangan sampai kliru, pada contoh ini saya memakai

ID = 1

dengan username : raudhah ( username penting untuk login yah ^_^ )

publish dan hasilnya :

$P$ByVyYSHmNAMEFjDtJT30IrRN5uh/Cg1 : goldstar

Masukan parameter sql kedalam kotak seperti berikut :

UPDATE (wp_users) SET user_pass ="$P$ByVyYSHmNAMEFjDtJT30IrRN5uh/Cg1" WHERE ID = (1)

ingat : Pastikan kalian tau dulu nama username dan ID nya berapa, jangan sampai kliru, pada contoh ini saya memakai

ID = 1

dengan username : raudhah ( username penting untuk login yah ^_^ )

Yap, masukan parameter di atas pada kotak ( kotak kardus buat hadiah ultah ya ? ) lalu klik GO, jika hasilnya [ok] seperti di atas, berarti anda beruntung dan berhasil mengganti password wordpress, silahkan login dengan username yang ada sebelumnya dan password "goldstar"

http://raudhah2u.com/wp-login.php

username : raudhah

password : goldstar

http://raudhah2u.com/wp-login.php

username : raudhah

password : goldstar

publish dan hasilnya :

kalo lum di apus : http://raudhah2u.com/?p=3472

Notes End :

- Jika enskripsi password nya md5 ya kamu harus punya password md5 kamu sendiri misalkan 21232f297a57a5a743894a0e4a801fc3 untuk teks admin

- Ndak usah login ke administrator yang digunakan untuk demo soale saya udah ganti lagi passwordnya, nek gak ngono yo bubrah rek !!!!

Kesimpulan : Kini kita membalikan proses attacking website, dimana proses yang umum adalah inject database ( sql injection ), nyari akses username-password admin, login ke administrator baru nanem shell dibalik menjadi buka shell, masuk database, ganti isi database, loginke administrator hahahaha kacau tapi ilmunya ciamik mas !!!!

- Jika enskripsi password nya md5 ya kamu harus punya password md5 kamu sendiri misalkan 21232f297a57a5a743894a0e4a801fc3 untuk teks admin

- Ndak usah login ke administrator yang digunakan untuk demo soale saya udah ganti lagi passwordnya, nek gak ngono yo bubrah rek !!!!

Kesimpulan : Kini kita membalikan proses attacking website, dimana proses yang umum adalah inject database ( sql injection ), nyari akses username-password admin, login ke administrator baru nanem shell dibalik menjadi buka shell, masuk database, ganti isi database, loginke administrator hahahaha kacau tapi ilmunya ciamik mas !!!!

Conversion Conversion Emoticon Emoticon